Bridge Sicherheit: Das Interoperabilitätstrilemma von Brücken muss neu überdacht werden. Datenjournalist Daniel C. Park erklärt, was geplant ist, um Bridge-Hacks zu verhindern.

At Nomade, wir arbeiten an einer neuen Kategorie von Brücken. Sie sollen das Worst-Case-Szenario eines Bridge-Hacks reduzieren. Wir tauschen Latenz gegen Sicherheit aus. Wir sind der Meinung, dass dies vor dem Hintergrund der geraubten Brücken eine zwingendere Situation ist allein in diesem Quartal eine Milliarde Dollar.

Erfolgreiche Heldentaten von QBridge (80 Mio. USD), Wurmloch (326 Millionen US-Dollar) und Ronin (624 Millionen US-Dollar) sind starke Erinnerungen daran, dass die Interoperabilitätstrilemma von Brücken muss völlig neu überdacht werden. Bei Bridge-Benutzern ist der Wunsch nach Funktionen zur Betrugsbekämpfung gestiegen. Und das ist das Problem, das wir lösen.

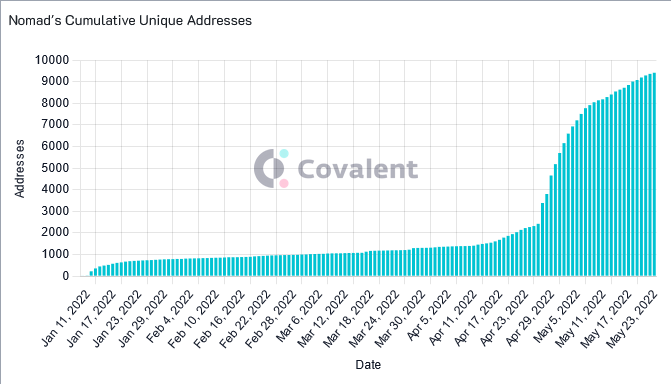

Die richtigen Kovalent Mithilfe der Anwendungsprogrammierschnittstelle (API) können wir verfolgen, wie Bridge-Benutzer weitermachen Ethereum und Moonbeam reagieren auf den Sicherheitsappell von Nomad. Die Post-Launch-Zahlen von Nomad, wie die Gesamtzahl der eindeutigen Adressen und TVL pro Benutzer, signalisieren vielversprechende Aussichten für optimistische Systeme.

Bridge-Sicherheit: Ist die Cross-Chain-Bridge-Sicherheit in eine Sackgasse geraten?

Bei Nomad stellen wir das sich ausbreitende Narrativ in Frage, zu dem Cross-Chain-Brücken trotz ihres enormen wirtschaftlichen Nutzens geworden sind zu risikobehaftet zu Heldentaten. Selbst ein 51-prozentiger Angriff auf eine Small-Cap-Kette aufgrund überlappender Derivate kann miteinander verbundene Ketten gefährden.

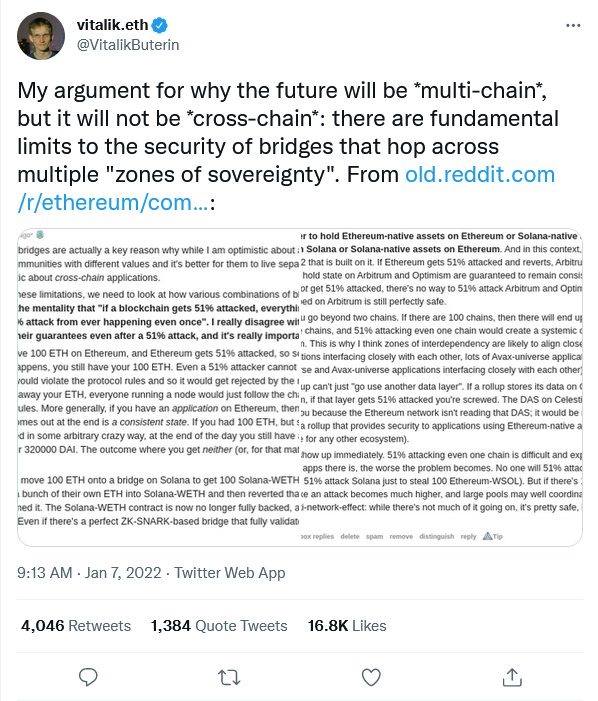

Vitalik war Pionier und segelte diese Perspektive im Januar dieses Jahres unter Berufung auf „grundsätzliche Sicherheitsgrenzen von Brücken“ und dass Cross-Chain-Brücken als Zwischenlösung für den Fortschritt betrachtet werden sollten Ketteninteroperabilität.

Die radikalen Merkmale von Nomad, wie beispielsweise die optimistische Verifizierung, stellen jedoch eine Gegenerzählung zu dieser wachsenden Wahrnehmung dar, dass die Brückentechnologie in eine Sackgasse geraten sei.

Latenzzeit für absolute Sicherheit opfern

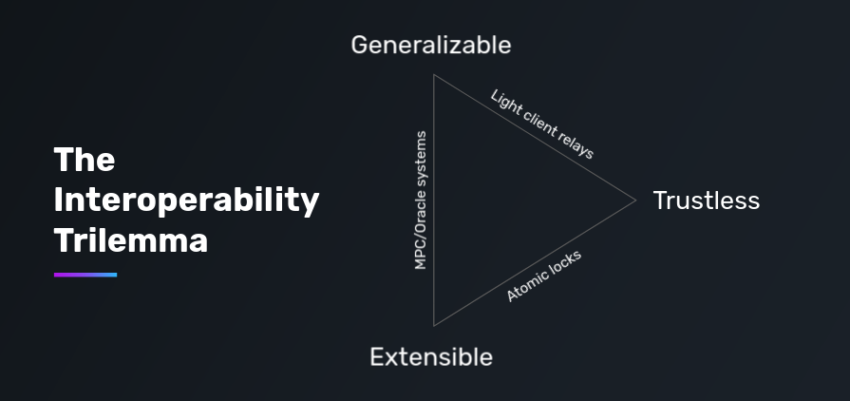

In Anlehnung an das beobachtete Dilemma SkalierbarkeitstrilemmaAuch Brücken müssen traditionell auf mindestens eine der drei wünschenswerten Eigenschaften verzichten – Vertrauensminimierung, Generalisierbarkeit (Unterstützung der Übertragung beliebiger Daten) und Erweiterbarkeit (über möglichst viele heterogene Ketten hinweg).

Ausgehend vom Trilemma opfert Nomad unorthodox die Latenz als Mittel zur Bereitstellung einer sicherheitsorientierten Interoperabilitätslösung. Nachgemustert optimistische Rollups, Nomad minimiert die Sichtbarkeit der Bescheinigung in der Kette und akzeptiert sie innerhalb eines Zeitraums als gültig betrugssicheres Fenster von ca. 30 Minuten.

Brückensicherheit: Versicherung gegen den Verlust jeglicher Gelder

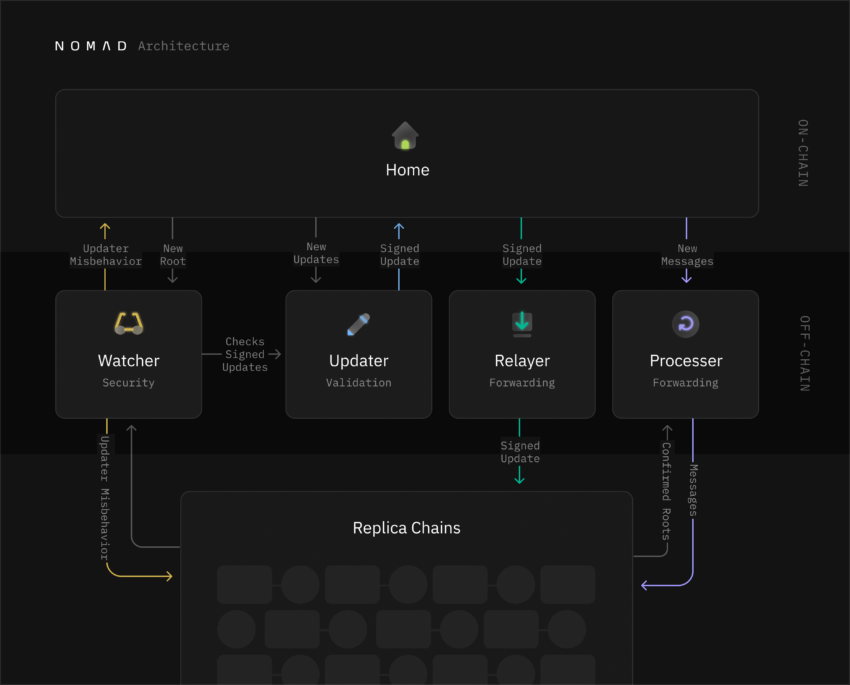

Innerhalb dieses Zeitraums werden die Daten auf Nomad im Wesentlichen zwischen einem ausgetauscht Updater, der die Daten signiert und in die Ursprungskette hochlädt; und ein Beobachter, der fehlerhafte Attestierungen erkennt und darauf reagiert.

Im Gegensatz zu den klassischen optimistischen Protokollen verlangt Nomad in einzigartiger Weise, dass ein Updater einen gebundenen Anteil an der Ursprungskette einreicht. Dies gewährleistet die Sicherheit von Nomad vor der Möglichkeit, dass sogar ein vertrauenswürdiger Updater einen Betrug bestätigt.

Für den Fall, dass ein ehrlicher Beobachter einen Betrug beweist, wird die Kommunikationslinie von der Ursprungs- zur Zielkette sofort unterbrochen, wodurch die Bindungen des Updaters gekürzt werden. und Weiterleiten der zurückgeforderten Gelder an den streitenden Beobachter.

Das bedeutet, dass die Brücke geschlossen wird, anstatt dass den Nutzern Gelder entzogen werden. Das Fehlen von Betrug hingegen erleichtert die Übermittlung der Daten an die Zielkette wie ursprünglich beabsichtigt.

Täuschen Sie Hacker mit einem einzigen ehrlichen Prüfer

Bereits, Regenbogenbrücke für NEAR-Protokoll bestätigt die Sicherheitsvorteile optimistischer Designs, nachdem es einen Angriff auf abgewehrt hat Erster Mai dieses Jahres.

Hervorzuheben ist, dass die Bridge-Sicherheit von Nomad einer einzigen ehrlichen Verifizierer-Annahme folgt und nur einen von n Akteur(en) zur Validierung von Transaktionen benötigt. Im Gegensatz dazu basieren extern verifizierte Brücken typischerweise auf einer ehrlichen Mehrheitsannahme, bei der m von n Teilnehmern das Validierungsschema überwachen.

Aus diesem Grund würde die Aktivierung erlaubnisfreier Watcher, die von jedem Nomad-Benutzer eingesetzt werden könnten, es Hackern unmöglich machen, zu erkennen, dass es nicht mindestens einen einzigen Watcher gibt, der jede Transaktion überwacht.

Optimistische Systeme erhöhen auf diese Weise die wirtschaftlichen Kosten für böswillige Akteure (Gasgebühren und der vom Updater gebundene Anteil), ihre Ziele zu gefährden, mit sehr geringer Garantie.

Wie attraktiv ist das Sicherheitsangebot von Nomad für Bridge-Benutzer?

Die Technologie, auf der Nomad aufbaut, ist kampferprobt. Durch die einheitliche API von Covalent können wir sehen, ob Nomad seine Sicherheitsvorteile richtig nutzt und eine dedizierte Benutzerbasis aufbaut.

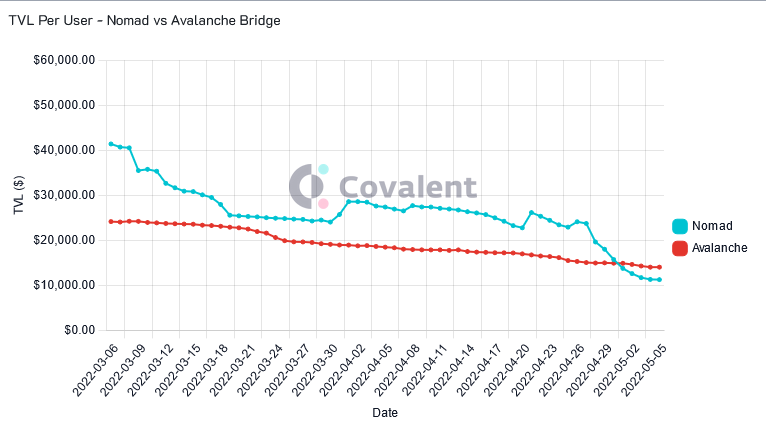

Vor allem im Vergleich zu den kommerziell ausgereifteren Modellen Lawinenbrücke, Nomads TVL pro Benutzer war im Durchschnitt höher. Die Zahlen von Nomad liegen seit März 30 zwischen 40 und 2022 US-Dollar täglich pro Benutzer und übertreffen damit die von Lawine, die täglich zwischen 20 und 30 US-Dollar betrug.

Der Unterschied zwischen der Avalanche Bridge und der neueren Nomad Bridge lässt darauf schließen, dass die Bridge-Benutzer großes Vertrauen in die Sicherheits- und Betrugsbekämpfungsfunktionen von Nomad haben.

Ebenso wurden allein in der ersten Maiwoche 5,000 neue Adressen mit Nomad verbunden. Das ist ein exponentielles Wachstum, wenn man bedenkt, dass Nomad drei Monate brauchte, um 3,000 eindeutige Adressen zu erreichen, was zeigt, dass die Sicherheitsvorteile von Nomad marktfähig sind und von einem breiteren Spektrum von Bridge-Benutzern als wertvoll angesehen werden.

Verwendung von Connext zur Behebung der Latenzmängel von Nomad

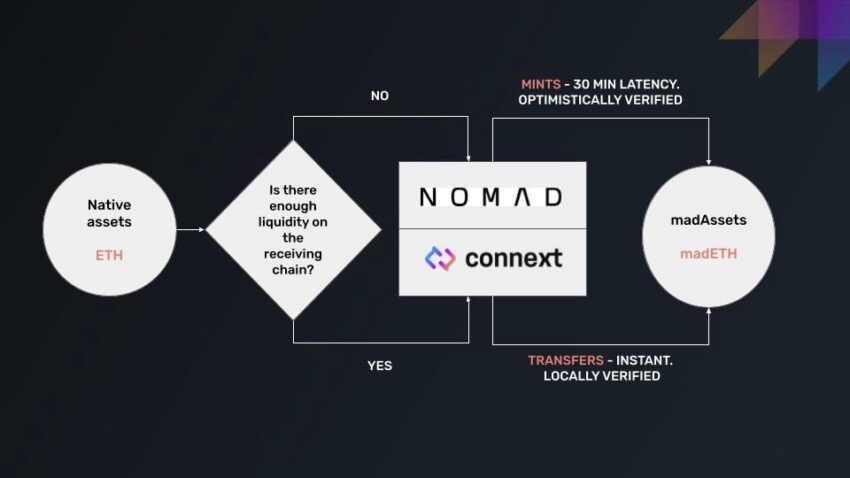

Die langsame Latenz von ca. 30 Minuten bleibt ein eklatanter Nachteil der Bridge. Aus diesem Grund ist Nomad eine Partnerschaft mit eingegangen Anschluss, ein kettenübergreifendes Liquiditätsnetzwerk, das auf Ethereum als L2 mit viel schnelleren Geschwindigkeiten basiert.

Das Modularität der Schichtung Nomad und Connext sind gemeinsam ein weiterer radikaler Neuansatz des durch ihre Partnerschaft eingeführten Trilemmas. Connext füllt die Geschwindigkeitslücke, auf die Nomad verzichten musste.

Auf diese Weise leitet und moduliert das harmonisierte duale System Transaktionen dynamisch, abhängig von der Größe des zu übertragenden Vermögenswerts und dem dem Vermögenswert entsprechenden Liquiditätspool.

Die Sicherheit kettenübergreifender Brücken entwickelt sich mit „stapelbaren“ Brücken weiter

Da sich ihre Synergien zu einem größeren Betrieb ausweiten, kann Nomad so angepasst werden, dass es sich stärker auf institutionelles Kapital konzentriert. Endbenutzer, die sich für kleinere und schnellere Transaktionen entscheiden, können hingegen über Connext weitergeleitet werden.

Die Sicherheitsaspekte von Nomad und die entsprechenden Wachstumszahlen veranschaulichen im Rückblick einen entscheidenden Moment in der Geschichte der Cross-Chain-Brücken.

Wir streben eine Abkehr von der Reihe an Hochkarätige Bridge-Hacks bremst die Weiterentwicklung der Ketteninteroperabilität.

Über den Autor

Daniel C. Park trat ursprünglich im Jahr 3 in den Web2019-Bereich ein, um mit dem Starling Lab in Stanford den Nutzen von Blockchain in humanitären Angelegenheiten zu erforschen. Derzeit arbeitet er als Datenjournalist bei Kovalent.

Haben Sie etwas zur Brückensicherheit oder zu etwas anderem zu sagen? Schreib uns oder beteiligen Sie sich an der Diskussion in unserem Telegrammkanal. Sie können uns auch erreichen Tik Nahm, Facebook, oder Twitter.

Haftungsausschluss

Alle auf unserer Website enthaltenen Informationen werden in gutem Glauben und nur zu allgemeinen Informationszwecken veröffentlicht. Alle Maßnahmen, die der Leser in Bezug auf die auf unserer Website enthaltenen Informationen ergreift, erfolgen ausschließlich auf eigenes Risiko.

Quelle: https://beincrypto.com/bridge-security-new-tech-means-bridge-hacks-should-be-just-a-memory/